Seguridad en el IOT. Cómo prevenir los ciberataques

El Internet de las cosas (IoT) está tomando el mundo por asalto. Según las predicciones, en el año 2025 habrá unos 22 mil millones de dispositivos conectados. Esta abrumadora cifra no es sorprendente, puesto que en la actualidad gran cantidad de aparatos domésticos como televisores, aparatos de aire acondicionado o frigoríficos tienen la capacidad de ser controlados a distancia. Aunque las aplicaciones del Internet de las Cosas ofrecen una gran cantidad de ventajas, también pueden venir acompañadas de una serie de riesgos que hay que abordar para garantizar la mejor seguridad y mayor confianza de los usuarios.

Por tanto, la seguridad en el IoT se refiere a las medidas y prácticas diseñadas para proteger los dispositivos conectados a Internet y los sistemas asociados de posibles amenazas y ataques cibernéticos.

Ciberseguridad: El reto de la seguridad en el IoT

Todos los dispositivos habilitados para el Internet de las Cosas contienen firmware (el software que hace funcionar al hardware), gracias al cual funciona el sistema operativo. En general, el firmware de los sistemas IoT cuenta con menos protección que los sistemas operativos de otros dispositivos, como pueden ser los ordenadores.

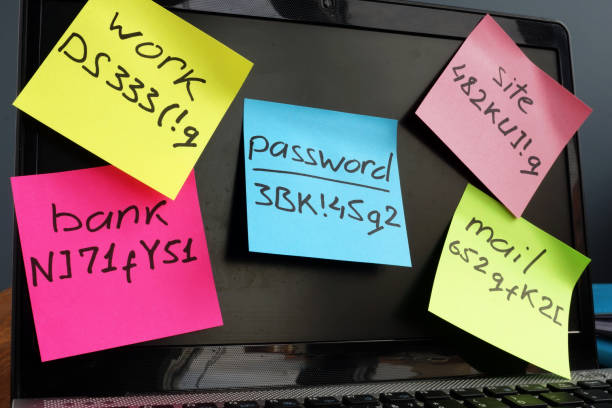

El otro componente que forma parte del sistema IoT es el hardware (o los dispositivos IoT físicos). El hardware se sitúa en todo tipo de ubicaciones y lugares públicos, de manera que si un hacker tiene acceso al mismo, puede tomar el control del dispositivo. Estos dispositivos cuentan con nombres de usuario y contraseñas que, en muchos casos, no son seguras por ser sencillas de adivinar o por ser las que venían por defecto, las originales. Esta facilidad para adivinarlas hace a los dispositivos IoT más vulnerables frente a las amenazas.

Finalmente, para que los dispositivos funcionen, éstos necesitan comunicación. Y, para que su comunicación sea segura, necesitan encriptarla, pero la realidad es que muchos dispositivos IoT no lo hacen de manera adecuada. Los hackers se aprovechan de esta vulnerabilidad para interceptar las comunicaciones, robar los datos e incluso suplantar identidades.

La encriptación codifica los datos para que no puedan ser interpretados por personas no autorizadas.

Todos estos elementos pueden ser vulnerables a potenciales ciberataques. Forman la superficie de ataque, lo que significa que el hacker puede elegir uno de los componentes anteriores para introducir malware y comprometer el sistema. En el siguiente apartado, detallamos los tipos de ataques más comunes que se pueden lanzar contra un sistema IoT.

Ciberataques comunes en sistemas IoT

Espionaje

El espionaje implica la obtención de información confidencial o privada de dispositivos IoT de forma no autorizada para propósitos de vigilancia, seguimiento o recopilación de datos. Estos dispositivos pueden incluir cámaras, grabadoras, etc. El espionaje puede generar graves problemas, como el robo de datos, grandes pérdidas financieras o incluso acciones criminales contra los usuarios.

Rapto de dispositivos

El rapto de dispositivos permite a los hackers controlar los dispositivos a distancia y manejarlos a su conveniencia, por ejemplo, bloqueando el acceso a puertas de entrada/salida o a otro tipo de dispositivos inteligentes.

Ataques de denegación de servicio (DoS)

Los ataques de denegación de servicio (DoS) son ataques maliciosos diseñados para interrumpir el funcionamiento normal de un servicio en línea, como un sitio web, una aplicación o una red, al inundarlo con una cantidad abrumadora de solicitudes falsas. Aunque los ataques de denegación de servicio no suponen la pérdida de datos, involucran tiempo, dinero y otros recursos para lograr restaurar la actividad normal.

La diferencia entre los ataques DoS y los ataques DDoS (ataques de denegación de servicio distribuido) tiene que ver con el origen del ataque. Mientra que los ataques DoS se originan en un sólo sistema, los DDoS se provienen desde múltiples sistemas. Este enfoque distribuido hace que los ataques DDoS sean más rápidos y difíciles de mitigar, ya que hay que identificar y neutralizar las múltiples fuentes de las que provienen. Pueden sobrepasar fácilmente las capacidades de defensa de un sólo sistema.

Infección por malware

El malware (software malicioso) es cualquier programa o código creado con el objetivo de dañar un ordenador, red o servidor. Si un sistema IoT no cuenta con medidas de seguridad contra ciberataques y otra vulnerabilidades, los ciberdelincuentes tendrán más fácil ingresar en tales sistemas, tener acceso a información y datos confidenciales e incluso tomar el control de los mismos desde cualquier lugar.

Ataques de inyección de código

Los hackers pueden insertar código malicioso en sistemas IoT o redes vulnerables para ejecutar acciones no autorizadas. Uno de los ataques de inyección de código más populares es la inyección SQL, utilizado para controlar la base de datos de un sitio web y secuestrar la información de los usuarios. Otro tipo de ataque es la inyección XML, que permite al atacante interferir con el procesamiento de datos XML de una aplicación. De esta manera, el hacker puede ver los archivos del sistema de archivos del servidor de aplicaciones e interactuar con cualquier sistema externo o de back-end al que pueda acceder la propia aplicación.

Man In The Middle

Este tipo de ciberataque puede ocurrir cuando nos conectamos a redes WiFi públicas o al visitar páginas web sin el certificado de seguridad SSL. En estos casos, el hacker es capaz de interceptar el intercambio de datos entre nuestro dispositivo y el receptor. De esta manera, podrá acceder a la información que estamos compartiendo en ese momento sin ser detectado. Incluso puede modificarla.

Medidas para garantizar la seguridad en el IoT

Ataques como los anteriores pueden llegar a generar graves consecuencias, pero también pueden ser prevenidos si se toman las medidas de ciberseguridad adecuadas, se detectan y corrigen las posibles vulnerabilidades y se lleva a cabo un seguimiento continuo del sistema para asegurar que está funcionando correctamente.

En esta era del Internet de las Cosas, los ataques, cada vez más avanzados, pueden fácilmente paralizar el sistema e incluso toda la red IoT si no se toman las medidas necesarias para asegurar esta protección y mantenimiento posterior del sistema.

Medidas de seguridad útiles en sistemas IoT. Ciberseguridad.

Actualizaciones del software y firmware del dispositivo

Los fabricantes deben proporcionar actualizaciones de seguridad periódicas para corregir vulnerabilidades conocidas y mejorar la resistencia del dispositivo frente a nuevas amenazas. No contar con la última versión del software o firmware puede hacer que el dispositivo sea más vulnerable a los ciberataques, incluso si solamente está obsoleto durante un día. En muchos casos, estas actualizaciones son controladas por el fabricante del dispositivo, de manera que es responsabilidad de éste y no del propietario, parchear todas las vulnerabilidades detectadas

Por tanto, un fuerte compromiso del responsable de las actualizaciones del software y firmware, puede contribuir en gran medida a reducir las vulnerabilidades de los dispositivos conectados y eliminar, por tanto, que los hackers se aprovechen de aquellas.

Autenticación

Los sistemas IoT deben implementar métodos sólidos de autenticación para garantizar que sólo los usuarios autorizados puedan acceder a ellos. Esto puede incluir contraseñas seguras, autenticación de dos factores o certificados digitales como los certificados SSL.

Cifrado de datos

Los datos transmitidos entre dispositivos IoT y servidores deben estar cifrados para protegerlos contra su intercepción y manipulación por parte de terceros malintencionados.

El cifrado implica convertir texto legible por humanos en un texto incomprensible (texto cifrado). Esto es, tomar datos legibles y cambiarlos para que se vean como algo aleatorio.

Desactivar funciones innecesarias

Los dispositivos IoT vienen con algunas funciones que el usuario no utilizan. Mantenerlas activadas significa que los puertos permanecen abiertos. Y, cuantos más puertos deje abiertos un dispositivo conectado a Internet, mayor será la superficie de ataque. El hecho de desactivar las funciones que no se utilizan disminuye la probabilidad de ciberataques, puesto que el número de puertos abiertos es menor.

Credenciales únicas

Es recomendable actualizar las credenciales de los dispositivos IoT y evitar reutilizarlas en otros dispositivos. Cada dispositivo debe tener su propia contraseña. De esta manera, si uno de ellos sufre un ataque, no podrá ser traspasado a otro tan fácilmente.

Filtrado de DNS

Es una medida de ciberseguridad a través de la cual se bloquean el acceso a dominios maliciosos y con contenido inapropiado.

Segmentar la red

Segmentar la red consiste en dividir la red en segmentos separados para limitar el acceso de los dispositivos IoT a otros recursos de la red. Con esto se previene la expansión del ataque y, por tanto, se limita el impacto en caso de que un dispositivo IoT haya sufrido un ciberataque.

Utilizar soluciones de seguridad

Existen soluciones de seguridad específicas para dispositivos IoT que pueden ayudar los usuarios a proteger sus dispositivos. Algunas de ellas son las siguientes: antivirus, antyspyware (identifican brechas de seguridad para evitar el robo de información), firewalls o cortafuegos (detectan amenazas antes de la entrada a plataformas web), escáneres de vulnerabilidad (detectan y alertan sobre zonas vulnerables), Sistemas de Detección de Intrusos -IDS – o Sistemas de Prevención de Intrusos – IPS – (detectan patrones sospechosos mediante el análisis de diversos elementos como el tráfico, la red, los puertos o los paquetes de datos), etc.

Utilizar contraseñas robustas

Muchos de los problemas de ciberseguridad más comunes en los dispositivos IoT se deben a que éstos tienen contraseñas muy débiles o predeterminadas. En ambos casos, los hackers pueden conseguir entrar en los dispositivos sin ninguna dificultad. Una solución que deben tomar las empresas es crear contraseñas fuertes: que tengan al menos 12 caracteres; que contengan letras, números, mayúsculas y caracteres especiales; evitando información personal o palabras comunes. Los usuarios también deben cambiar sus contraseñas con regularidad.

No te apresures a comercializar tu dispositivo IoT

Otro aspecto importante a la hora de garantizar la seguridad de los sistemas IoT contra ciberataques es no apresurarse a comercializarlos cuanto antes. En lugar de ello, es más importante tomarse el tiempo necesario para realizar las pruebas oportunas que aseguren que los dispositivos disponen de todas las medidas de seguridad y preventivas y que, por tanto, son seguros frente a ciberataques.

Conclusión

El Internet de las Cosas es una red de dispositivos conectados entre sí y a Internet. La población general ha acogido con satisfacción este desarrollo, pero un tema que preocupa es la seguridad. El gran número de dispositivos y su constante crecimiento supone enfrentarse a una serie de retos a la hora de asegurar los dispositivos contra ciberataques. Por este motivo, es importante que los fabricantes o proveedores tomen las medidas de seguridad oportunas, las mantengan y que, además, los usuarios conozcan qué medidas pueden tomar ellos.

Clic aquí si quieres descubrir más sobre protección de datos y seguridad en IoT.

Expertos en sistemas IoT seguros

En AlfaIOT, somos expertos en el diseño e implementación de soluciones IoT adaptadas a empresas y profesionales en diversos sectores. Garantizamos que nuestros sistemas IoT cumplan con todas las medidas de ciberseguridad oportunas y realizamos las pruebas necesarias hasta comprobarlo.

Si tienes un proyecto en mente que implique la integración de tecnologías tan punteras como el Internet de las Cosas (IoT), tienes cualquier duda o deseas conocer cómo el IoT y otras tecnologías pueden ayudar a negocios como el tuyo, puedes contactarnos sin compromiso.

Estamos aquí para resolver tus dudas.